CSDN等多个网站被黑客挂马用来传播木马病毒和钓鱼网站 疑似CDN被攻击

#安全资讯 CSDN 等多个网站遭到黑客挂马向用户投放钓鱼网站和木马病毒,奇安信推测可能是上游 CDN 厂商遭到黑客攻击。黑客将恶意脚本托管在阿里云 OSS 默认域名商,然后通过 CDN 向使用该 CDN 的网站进行投毒,用户访问时则会被带到钓鱼网站被诱导下载恶意软件。查看全文:https://ourl.co/107043

据网络安全公司奇安信威胁情报中心发布的消息,日前奇安信观察到包括 CSDN 在内的多个网站遭到黑客挂马,用来传播木马病毒和钓鱼网站等。

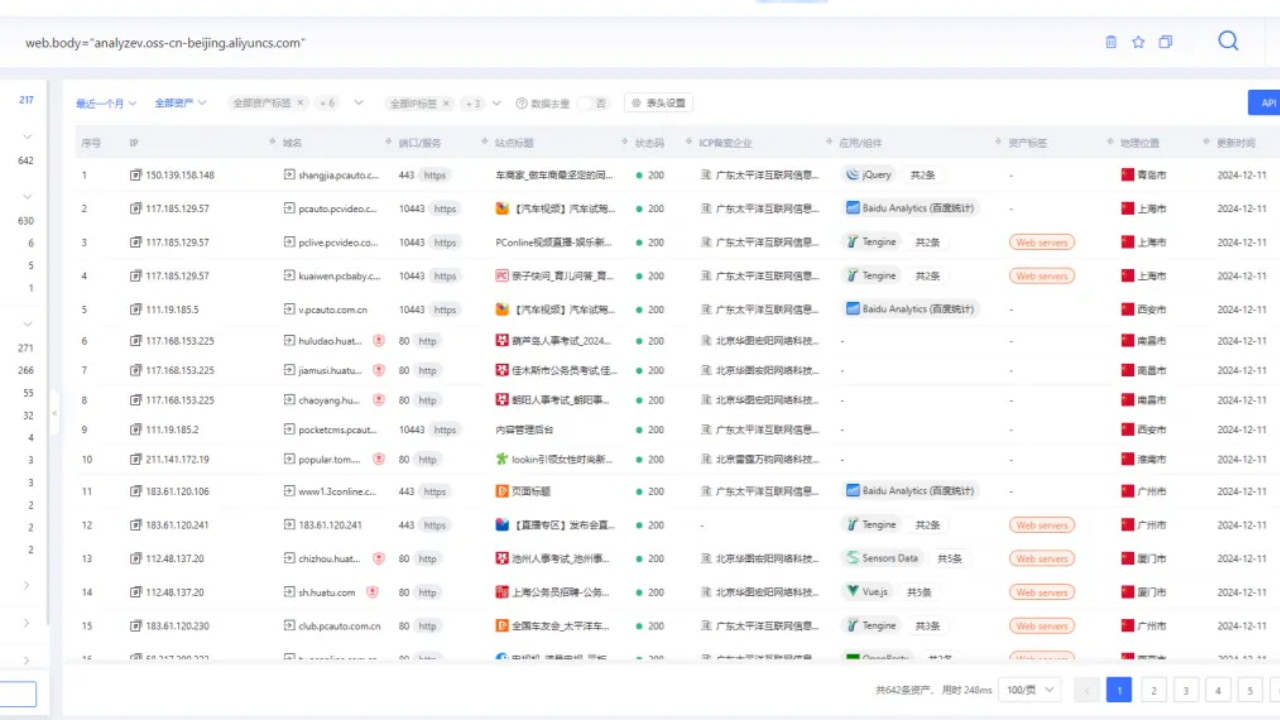

奇安信威胁情报中心从 9 月初观察到相关恶意域名 (hxxps://analyzev.oss-cn-beijing.aliyuncs.com) 陡增,但持续到 9 月底都没有观察到可以的 paylod,只有些奇怪的 js 脚本。

上面提到的这个域名是阿里云面向客户提供的 OSS 对象存储默认域名,即代表着黑客将恶意文件全部存放在阿里云 OSS 中用于分发,可能也是为了规避域名检测。

hxxps://analyzev.oss-cn-beijing.aliyuncs.com/update.exe hxxps://analyzev.oss-cn-beijing.aliyuncs.com/ntp.exe hxxps://analyzev.oss-cn-beijing.aliyuncs.com/flash_update.exe hxxps://analyzev.oss-cn-beijing.aliyuncs.com/ntp_windows.exe

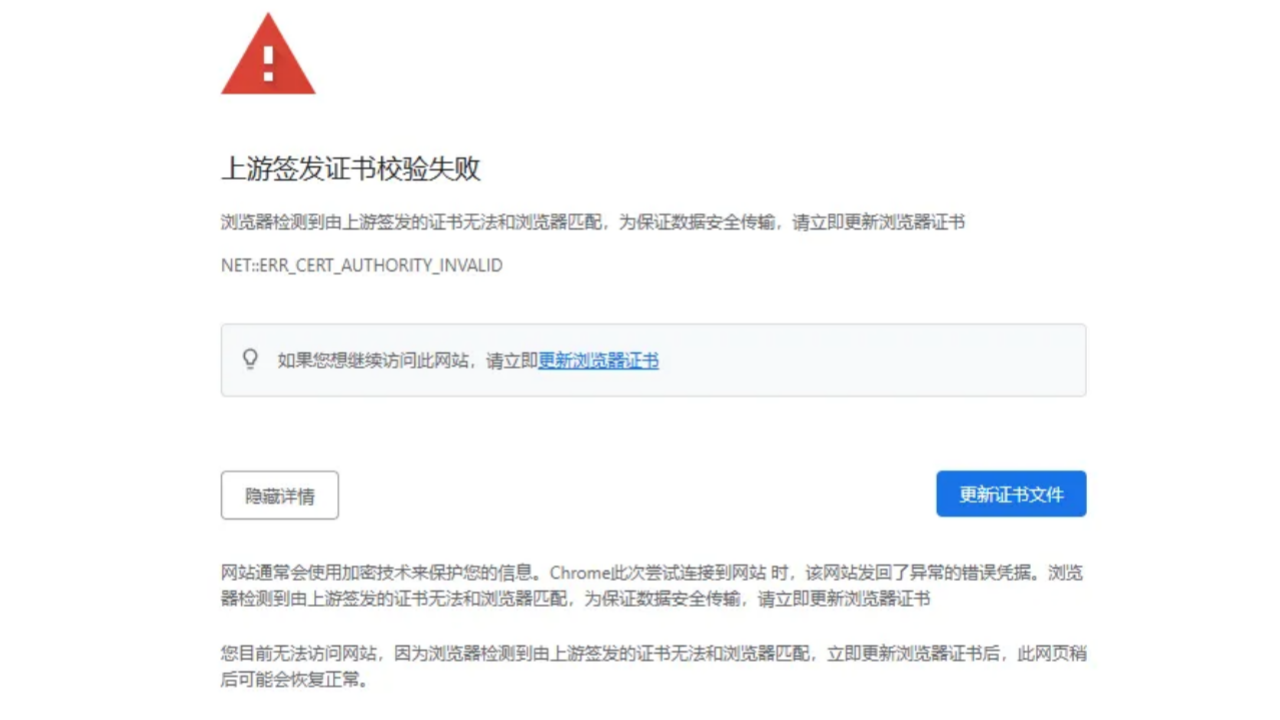

从这些文件名称可以看到黑客试图将木马病毒伪装为更新程序、Flash 等,甚至黑客还模仿 Google Chrome 浏览器的报错页面绘制了证书更新钓鱼网站。

奇安信团队的研究人员还注意到请求上述恶意程序的 Referer 都是 CSDN 网站正常的博客内容,基于相关日志最终确认 CSDN 遭到挂马,研究人员也成功复现了相关情况。

这个被额外引入的 js 脚本是 hxxps://analyzev.oss-cn-beijing.aliyuncs.com/jquery-statistics.js 即网站附带该脚本的情况下就有可能在前台访问时跳转钓鱼网站。

值得注意的是被挂马的不只是 CSDN,还有诸多行业网站乃至是地方政府网站也被挂马,目前奇安信推测是这些网站使用的某 CDN 提供商遭到攻击,即黑客通过 CDN 侧直接向网站加载恶意脚本,再通过恶意脚本投放钓鱼网站和木马病毒。

不过奇安信并未透露这个 CDN 提供商,奇安信相关安全软件已经可以对这类木马进行拦截确保终端设备安全。

暂无标签

评论功能已关闭