群晖发布安全邮件通知NAS用户尽快升级到新版本 DSM系统存在远程代码执行漏洞

群晖于 12 月 7 日开始批量向 Synology NAS 用户发送安全邮件通知,提醒用户尽快升级到 DSM 最新版以解决潜在的远程代码执行漏洞。

这些漏洞从 10 月底的 Pwn2Own Ireland 2024 黑客大会中被爆出,随后群晖开始进行修复,截止至本文发布时群晖正在分阶段推送安全更新。

但需要强调的是因为分阶段推送因此当前用户检查更新可能提示已经是最新,但其实用户使用的还是受影响的版本,这个可能还需要再等几天后才能收到推送。

例如蓝点网使用的是 DSM 7.2.2-72803 版,根据群晖安全公告需要升级到 DSM 7.2.2-72806-1 才能修复漏洞,也就是当前我使用的版本其实是受漏洞影响的,但无法检测到更新,除非我手动下载 PAT 格式的补丁包手动升级。

漏洞编号:ZDI-CAN-25403 借助该漏洞黑客可以远程执行任意代码

漏洞编号:ZDI-CAN-25613 借助该漏洞黑客可以远程读取特定文件

漏洞编号:ZDI-CAN-25617 借助该漏洞相邻的中间人攻击者可以写入特定文件

如果您使用 DSM 7.2.2 系列则至少需要更新到 DSM 7.2.2-72806-1 及后续版本 (截止至本文发布时最新版为 7.2.2-72806-2 版)

如果您使用 DSM 7.2.1 系列则至少需要更新到 DSM 7.2.1-69057-6 及后续版本 (截止至本文发布时此版本为最新版)

如果您使用 DSM 7.1 系列则至少需要升级到 DSM 7.1.1-42962-7 及后续版本 (截止至本文发布时此版本为最新版)

如果您使用 DSMUC 3.1 系列则至少需要升级到 DSMUC 3.1.4-23079 及后续版本

通过群晖 DSM 系统存档站点手动下载 PAT 文件:https://archive.synology.cn/download/Os/DSM

其中 – 1 这类版本号代表的是 Update 1,如果显示的是 Update 6 则代表是 – 6 版本,请核对你的机型和使用的 DSM 系列版本,例如我使用的是 DSM 7.2.2 系列则应该选择 7.2.2-72806-2 并对应我使用的机型。

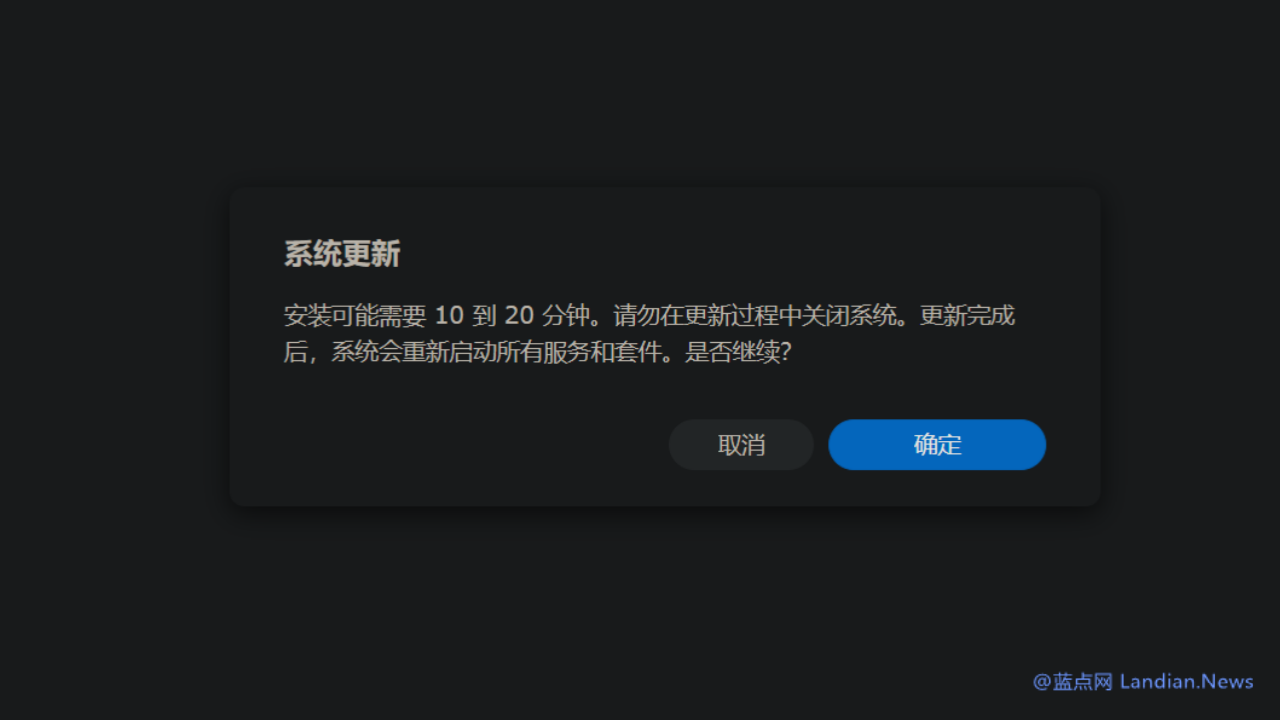

下载错误版本和机型不对的版本都无法正常升级,下载 PAT 文件后转到群晖 DSM 控制面板、更新与安全、系统更新,手动选择对应机型的 PAT 文件即可安装。

还有个需要提醒的是手动下载的 PAT 补丁并非完整版系统,因此不支持跨版本升级,例如蓝点网目前是 DSM 7.2.2-72803,则先需要下载 72806 补丁安装升级 (这个操作过程比较麻烦,你也可以等待群晖的推送自动更新)

最后,完成更新后请转到套件中心将所有需要更新的套件都升级到最新版,例如 Synology Drive 等。

评论功能已关闭